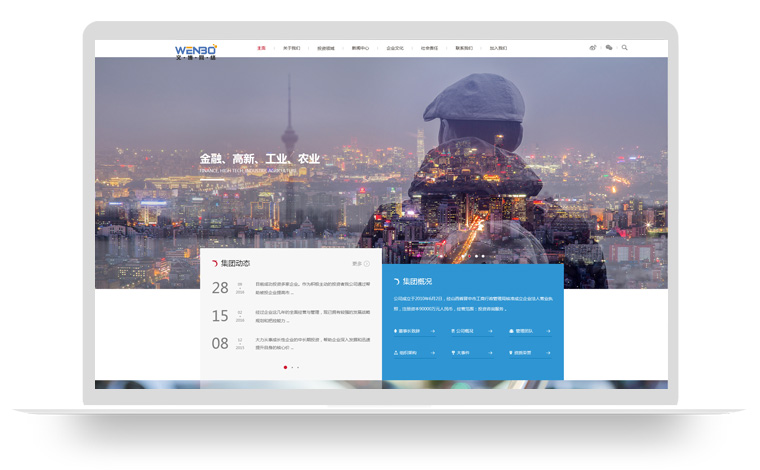

avast后缀勒索病毒恢复 修复处理

发布时间:2022/03/01

发布时间:2022/03/01 建设知识

建设知识avast后缀勒索病毒恢复 your files are encrypted ! ! ! 所有中毒文件全部被加密成avast,勒索病毒邮箱为 XXXXX

数据库被黑勒索比特币的事件一起又一起 最近帮客户完美恢复一起。

跟客户确定恢复方案,恢复时间以及恢复费用后。将所有客户重要数据完整恢复并交付。经过客户验证,数据恢复完整度99.99%

友情提醒:

重要数据及时备份;

定时对自己的局域网进行漏洞扫描,安全检测,修补漏洞

不要一码通杀,所有服务器都采用一样的登录账号和密码是相当危险的

1、GANDCRAB病毒

病毒版本:GANDCRAB V5.0.4 GANDCRAB V5.1 GANDCRAB V5.2

中毒特征:<原文件名>.随机字符串

勒索信息:随机字符串-DECRYPT.txt 随机字符串-MANUAL.txt

特征示例: readme.txt.pfdjjafw

2、GlobeImposter 3.0病毒(十二×××病毒)

中毒特征:<原文件名>.XXXX4444

勒索信息:HOW_TO_BACK_FILES.txt how_to_back_files.htm

特征示例: readme.txt.Monkey4444

特征后缀收集:

.China4444 .Help4444 .Rat4444 .Ox4444 .Tiger4444 .Rabbit4444

.Dragon4444 .Snake4444 .Horse4444 .Goat4444 .Monkey4444

.Rooster4444 .Dog4444 .all4444 .Pig4444 .Alco4444 .Rat4444 等

3、Globelmposterb 5.0病毒

中毒特征:<原文件名>.{邮箱}AOL

勒索信息:how_to_back_files.htm

特征示例:ReadMe.txt.{Benjamin_Jack2811@aol.com}AOL

特征后缀收集:

{Benjamin_Jack2811@aol.com}AOL 及其他 .com}AOL后缀

{mattpear@protonmail.com}MTP

{mrgrayhorse@protonmail.com}MGH

{CALLMEGOAT@protonmail.com}CMG

{MOLLYGREENS@PROTONMAIL.COM}MG

4、Crysis(Dharma)病毒

中毒特征:<原文件名>.ID-<随机8位字符串>.<邮件地址>.特征后缀

勒索信息:FILES ENCRYPTED.txt data files encrypted.txt info.hta

特征示例:

readme.txt.ID-16E86DC7.[writehere@qq.com].btc

readme.txt.id-F06E54C7.[decryptmyfiles@qq.com].ETH

特征后缀收集:

.ETH .btc .adobe .bkpx .tron .bgtx .combo .gamma .block .bip .arrow

.cesar .arena

btc@fros.cc zikr@protonmail.com zikra@protonmail.com

zikr@usa.com

decryptmyfiles@qq.com bebenrowan@aol.com

MailPayment@decoder.com

helpfilerestore@india.com decryptmyfiles@qq.com

decryptprof@qq.com

1701222381@qq.com btccrypthelp@cock.li

5、Phobos病毒

中毒特征:<原文件名>.ID-<随机8位字符串>.<邮件地址>.Phobos

勒索信息:Encrypted.txt Phobos.hta data.hta

特征示例: readme.txt.ID-16E86DC7.

[grunresrife1985@aol.com].phobos

特征后缀收集: [grunresrife1985@aol.com].phobos

6、CryptON(x3m)病毒

中毒特征:<原文件名>.<随机字符串ID>.<邮件地址>.x3m

勒索信息:DECRYPT-MY-FILES.txt HOW TO DECRYPT FILES.htm

特征示例: readme.txt.id16e86dc7[unlock@cock.li].x3m

特征后缀收集:

.x3m .X3M .nemesis .x3m-pro .mf8y3 .nem2end

7、PRCP(Matrix变种)病毒

中毒特征:[邮件地址].密文-密文.PRCP

勒索信息:#README_PRCP#.rtf

特征示例: [radrigoman@protonmail.com].A6QkjniCc-Plvdd5kn.PRCP

特征后缀收集:.PRCP

radrigoman@tutanota.com

radrigoman@airmail.cc

8、AUCHENTOSHAN病毒

中毒特征:<原文件名>.auchentoshan

勒索信息:auchentoshan@protonmail.com

特征示例:ReadMe.txt.auchentoshan

特征后缀收集:.auchentoshan

9、Clop 病毒

中毒特征:<原文件名>.Clop

勒索信息:ClopReadMe.txt

标签: 勒索病毒 avast后缀 勒索病毒恢复 修复处理

新闻推荐

- 勒索病毒数据紧急修复 2022/03/18

- avast后缀勒索病毒恢复 修复处理 2022/03/01

- 少花钱建公司网站就找昆山文博网络 2022/02/07

- 昆山网站建设 注重品牌+营销完美结合。 2022/01/05

- 微信小程序开发 2022/01/05

- 为什么企业需要自己独立的企业邮箱。 2021/12/27

- 企业做企业邮箱的好处。 2021/12/27

- 网站建设如何才能更好的获取客户的注意 2021/12/17